Ang malware at sakit ng tao ay umuunlad sa katahimikan at hindi nakikita. Kung bibigyan ka ng pinakamaliit na cell ng cancer ng isang polka-dot na mukha, humingi ka kaagad ng paggamot, at malamang na maging okay ka, dahil ang masamang mananakop ay hindi magkakaroon ng pagkakataon na kumalat.

Katulad nito, ang mga impeksyon sa malware ay mas mahusay na nahuli nang maaga, bago sila kumalat at makagawa ng matinding pinsala. Kung nag-sign in ng malware ang pagdating nito sa pamamagitan ng pagsampal sa Ikaw ay malwared! sa iyong monitor, mag-download ka ng isang tool upang mai-blitz ito, at pagkatapos ay magpatuloy sa iyong buhay. Ngunit ayaw mong malaman ng mga hacker na na-hack ka.

Lumilikha sila ng mga tahimik na impostor na maaaring magtago sa iyong system sa loob ng maraming taon, ninakaw ang iyong mga detalye sa bangko, password at iba pang sensitibong data habang hindi mo namamalayan. Kahit na ang ransomware ay maaaring fester tahimik sa iyong PC bago ito splashes isang demand na ransom sa iyong screen.

Magsisimula kami sa pamamagitan ng paglalantad ng pinakabagong mga silent killer na maaaring nagtatago sa iyong PC - o iyong telepono, tablet at router. Pagkatapos ipapakita namin sa iyo kung paano hanapin ang mga ito at iba pang mga nakatagong nasties. Maging handa - maaaring may higit sa inaasahan mo. Ang magandang balita ay mag-aalok kami pagkatapos ng mga paraan upang makapagsimula at panatilihin ang mga tahimik na killer.

Ang pinakapangit na malware ay mas masahol pa ngayon

Ang mga security at software firm, kasama ang Microsoft, ay nakulong sa isang pare-pareho na laro ng ‘anumang magagawa mo, mas magagawa ko’ sa mga hacker. Kung ang Microsoft ay nag-aayos ng isang butas sa seguridad, agad na makahanap ang mga hacker ng bagong kahinaan upang samantalahin. Kapag kinilala ng iyong antivirus ang isang bagong banta at ina-update ang mga kahulugan nito upang i-blacklist ang nagkasala, ang lumabag ay naghahanap ng (o pinipilit) ng isang bagong paraan sa.

Hindi kailanman sumuko ang malware. Bumabalik ito sa board ng pagguhit at tumatalbok nang mas malakas, mas mahirap alisin at - ang pinakamahusay na diskarte sa kaligtasan ng buhay sa lahat - mas mahirap makita.

Bago namin ipakita kung paano hanapin at patayin ang malware na nagtatago sa iyong PC, mag-aalok kami ng ilang mga halimbawa upang mailagay ang konteksto sa mga panganib. Narito ang pitong nakamamatay na banta na maaaring makapinsala sa loob ng iyong computer ngayon, na nakatago hindi lamang mula sa iyo ngunit din mula sa iyong operating system (OS), browser at maging sa iyong antivirus.

Mga Trojan na nag-hijack ng antivirus

Ang mga Trojan ay nakakahamak na mga file na nagpapakunwari bilang mga lehitimong mga file, programa o update. Ang kataga, tulad ng hulaan mo, ay nagmula sa sinaunang kwento ng mga Greko na nagtago sa loob ng isang kahoy na kabayo upang makalusot sa lungsod ng Troy. Pagkalipas ng tatlong libong taon, ang 'Trojan' ay nangangahulugang magkatulad na bagay, ngunit wala ang karpinterya. Inilalarawan nito ngayon ang anumang diskarte para sa pagsalakay sa isang protektadong lugar - tulad ng operating system (OS) ng iyong PC - sa pamamagitan ng pagpapanggap na hindi ito isang bagay.

Ang pinakatanyag na Trojan sa mga nagdaang taon ay si Zeus (tinatawag ding Zbot), na hindi nakita sa maraming mga PC at sinamsam ang mga detalye sa pagbabangko ng mga biktima. Mayroon itong nakakatakot na bagong kumpetisyon sa anyo ng Carberp, na ang pangalan ay maaaring gumawa ng isang hagikgik ng bata ngunit kung saan ang code ay maaaring sirain ang lahat ng mga panlaban ng iyong PC.

Ang source code ng Carberp ay pinakawalan nang libre sa online - isang kakila-kilabot na prospect para sa seguridad ng computer. Pinapayagan nito ang mga hacker sa buong salita upang lumikha ng mga bagong bersyon ng halimaw na ito. Lahat sila ay nagbabahagi ng pangunahing hangarin na manatiling undetect sa iyong PC, ayon kay Kaspersky. Kapag nandiyan na, tahimik nitong ninanakaw ang iyong personal na data kasama ang mga password at mga detalye sa bangko. Ang pinaka-nakakatakot na pagkakatawang-tao ng Carberp (sa ngayon, hindi bababa sa) ay maaaring hindi paganahin at alisin kahit ang iyong naka-install na antivirus. Ginagawa nitong mas mahirap tuklasin at alisin kaysa sa pinakabagong ransomware.

BASAHIN SA SUSUNOD : Ang aming gabay sa pinakamahusay na antivirus software 2017

Mga rootkit na pinupunasan ng PC

Kung ang mga Trojan ay malware na nagkukubli, ang mga rootkit ay mga smuggler na naka-embed sa malware. Kapag ang isang rootkit ay nasira sa iyong PC, marahil sa pamamagitan ng pagloko sa iyo sa pag-click sa isang link sa phishing, ini-hack nito ang iyong OS upang matiyak na ang nakakahamak na kargamento ay mananatiling nakatago.

Sa kasalukuyan ang pinaka nakakatakot na halimbawa ay si Popureb, isang maliit na rootkit na may malaking reputasyon ayon sa security firm na si Sophos. Hindi lamang nito binabalot ang isang hindi mailap na balabal sa mga mapanganib na nilalaman nito, ngunit inilalagay nito ang sarili nang napakalalim sa OS ng mga biktima na napilitan silang punasan ang kanilang mga system upang alisin ito. Ang payo ng Microsoft ay ang lahat ng mga impeksyon sa rootkit ay dapat harapin sa pamamagitan ng paggawa ng isang malinis na pag-install ng Windows.

Mga nanghihimasok sa backdoor

Ang backdoor ay hindi isang uri ng malware, ngunit isang sadyang naka-install na pagkukulang sa iyong OS na nagpapahintulot sa mga hacker sa iyong PC na ganap na hindi makita. Ang mga backdoors ay maaaring mai-install ng Trojan, bulate at iba pang malware. Kapag nagawa ang pagkakamali, maaaring gamitin ito ng mga hacker upang makontrol ang iyong PC mula sa malayo. Nananatili itong nakatago, pinapayagan itong lumikha ng mas maraming mga backdoors para magamit sa hinaharap.

Pag-iwas sa malware

Ang mga hacker ay nagdidisenyo ngayon ng malware na ang pangunahing layunin ay upang maiwasan ang pagtuklas. Iba't ibang mga diskarte ang ginagamit. Ang ilang malware, halimbawa, ay mga hoodwinkantivirusmga programa sa pamamagitan ng pagbabago ng server nito kaya't hindi na ito tumutugma sa blacklist ng antivirus. Ang isa pang diskarteng pag-iwas ay nagsasangkot ng pagtatakda ng malware upang tumakbo sa ilang mga oras o pagsunod sa ilang mga pagkilos na ginawa ng gumagamit. Halimbawa, ang isang hacker ay maaaring magtakda ng malware upang tumakbo sa mga mahihinang panahon tulad ng pag-boot, pagkatapos ay manatiling tulog sa natitirang oras.

Word-hijacking ransomware

Tulad ng kung hindi ito sapat na masama upang makita na ang isang tila ligtas na file ay talagang isang Trojan, nahanap na ngayon ng mga eksperto sa seguridad ang ransomware na nakatago sa mga file ng Word. Ang mga office macros - maliit, maaaring mai-configure ang mga file na nagpapalitaw ng isang awtomatikong serye ng mga pagkilos - tila mas madaling kapitan sa impeksyon ng ransomware, marahil dahil sinenyasan ng mga gumagamit na i-download ang mga ito. Noong Pebrero, nakilala ng mga mananaliksik ang 'Locky', ransomware na dumating sa kabutihang loob ng isang nakakahamak na macro sa isang dokumento ng Word.

Mga botnet ng router

Ang botnet ay isang serye ng mga computer na nakakonekta sa internet o iba pang mga aparato na ginagamit ng mga hacker upang maikalat ang spam o malware sa iba pang mga PC.

usb hard drive hindi nagpapakita up

Kung ang iyong router, laptop o kahit na ang iyong 'matalinong' termostat ay bahagi ng isang botnet, halos tiyak na wala kang ideya tungkol dito. At kung hindi mo alam ang tungkol dito, paano mo ito maaayos?

Ransomware ng sibuyas

Tor (kilala rin bilang The Onion Router) ay libreng software na hinahayaan kang mag-browse at makipag-usap nang hindi nagpapakilala. Hindi ka masusubaybayan ng iyong ISP, Microsoft o ng iba pa. Ginagamit ito ng mga mamamahayag upang protektahan ang kanilang mga mapagkukunan, at ng mga whistleblower na nag-uulat ng mga kalupitan sa giyera.

Nakalulungkot, napakapopular din nito sa mga hacker, na gumagamit ng Tor upang talakayin at ipamahagi ang malware nang hindi sinusubaybayan. Ang mahihirap na Tor ay nagkaroon pa ng palayaw na iyon ng mga kriminal na lumikha ng ransomware na naka-encrypt na tinatawag na 'Onion'.

Ang isa pang lihim na variant ng ransomware ay ang CryptoWall 4, isang bagong bersyon ng kilalang ransomware na na-update upang maiwasan ang pagtuklas sa mga PC ng mga biktima.

I-scan ang iyong PC para sa mga tusong proseso

Ang bagong henerasyon ng tagong malware ay hindi madalas na magkaroon ng halatang mga palatandaan ng pagbibigay, tulad ng mga kakaibang pop-up.

Ang Carberp Trojan ay isang mahusay (mabuti, kapansin-pansin) na halimbawa ng malware na itinatayo nang paulit-ulit upang mas mahirap itong tuklasin. Malamang na hindi ito magpakita sa mga manu-manong scanner ng malware o kahit na sa isang buong scan ng antivirus.

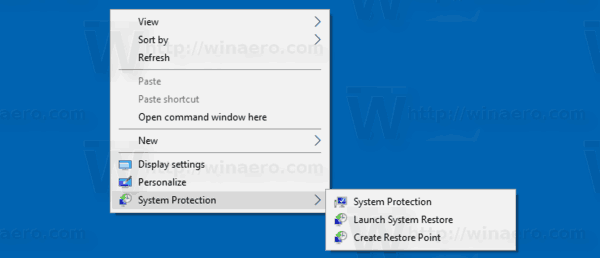

Ang isang pagpipilian ay ang paggamit ng mga tool tulad ng libreng startup manager na Autoruns, na naglilista ng bawat solong proseso, serbisyo at gawain na aktibo o naging aktibo sa iyong PC - kabilang ang mga nakakahamak. Pangunahin itong ginagamit upang ihinto ang mga hindi ginustong proseso na tumatakbo sa pagsisimula, ngunit ito rin ay isang napakatalino na tool para sa pagsubaybay sa mga mahiwagang item na hindi mo na-install at kaninong papel na hindi mo nauunawaan. Karamihan sa mga prosesong ito (lalo na ang nakatagong malware) ay hindi lilitaw sa Task Manager, kaya't huwag mag-abala sa paggamit niyon.

Ang pangunahing downside sa Autoruns ay ang mga listahan nito ay intimidatingly haba. Gamitin ang menu ng Mga Pagpipilian upang mapaliit ito nang paunti-unti. Lagyan ng tsek Itago ang mga Walang laman na Lokasyon, pagkatapos Itago ang Mga Entries ng Microsoft, at hintaying mag-refresh ang listahan kaya naglalaman lamang ito ng mga aktibong item ng third-party. Basahin ito ngayon at, kung makakita ka ng isang bagay na hindi mo kinikilala, i-right click ito at i-click ang Search Online (o pindutin ang Ctrl + M) upang magpatakbo ng isang paghahanap sa Google sa iyong browser.

Hahanapin ng Google ang buong pangalan ng file na nauugnay sa proseso at mag-aalok ng mga link sa mga nauugnay na pahina sa mga site ng seguridad tulad ng File.net (www.file.net), na nagpapakita kung ligtas ang ilang mga file; Proseso ng Library , na nagpapaliwanag kung ano ang isang proseso at kung bakit ito tumatakbo; at ang mahusay Dapat ko ba Harangan Ito? . Ang pinakabagong bersyon ng Autoruns (v13.51) ay nagsasama ng database ng pagsuri ng file VirusTotal at nagdaragdag ng isang pagpipilian sa Suriin ang VirusTotal sa menu ng pag-right click.

I-scan ang mga tukoy na lugar ng iyong PC

Ang libreng Online Scanner mula sa kumpanya ng anitivirus na si Eset ay hindi gaanong online sa paglabas nito - hindi talaga ito isang tool na batay sa browser. Una kaming nabigo doon, dahil ang mga tool na batay sa browser ay madalas na mas mabilis at mas madaling gamitin kaysa sa tradisyunal na mai-install na software, at syempre hindi kasangkot sa pagkakaroon ng pag-slog sa isang proseso ng pag-install.

Ngunit ang Eset Online Scanner ay sulit na tingnan, dahil hinahayaan kang mag-scan para sa nakatagong malware at mga nakakatawang file sa ilang mga folder at lugar ng iyong PC - at mas mabilis iyon kaysa sa paggawa ng isang buong pag-scan.

Kapag na-click mo ang 'Run Eset Online Scanner' isang pangalawang window ang bubukas, inaanyayahan kang mag-download ng ESET Smart Installer. I-click ang asul na link na 'esetsmartinstaller_enu.exe', buksan ito at pagkatapos ay i-click ang Run kung na-prompt ng Windows. Lagyan ng tsek ang kahon na 'Mga Tuntunin ng Paggamit' at pagkatapos ay i-click ang Simulan.

Sa panahon ng pagsasaayos, i-click ang 'Paganahin ang pagtuklas ng mga potensyal na hindi ginustong mga application', pagkatapos buksan ang 'Mga advanced na setting' at lagyan ng tsek ang 'I-scan ang mga archive' at 'I-scan para sa mga potensyal na hindi ligtas na mga application', at iwanan ang dalawang iba pang mga kahon na naka-tick. Dito maaari kang pumili ng ilang mga folder, iba pang patutunguhan at kahit na mga tukoy na file. Ang tool ay mayroong naka-built na teknolohiyang anti-stealth, na nangangahulugang maaari itong matukoy at malinis ang mga nakatagong mga file sa mga folder na hindi mo rin alam na naroon.

Ang aming pangunahing karne ng baka kasama si Eset ay ang maling ugali na positibo. Maling nakilala nito ang aming paboritong mga tool sa NirSoft bilang nakakahamak, at tiyak na hindi sila. Kaya bago ka mag-blitz ng anumang file na na-flag bilang dodgy, patakbuhin ito sa pamamagitan ng VirusTotal online para sa isang pangalawang opinyon.

Tuklasin kung saan nagtatago ang mga tusong file

Libreng portable tool Runscanner sinusuri ang lahat ng mga file ng startup system ng iyong PC, mga driver at setting. Ang malware ay mahilig mag-install ng mga startup file at maiiwan ang mga ito, kaya't patuloy silang tumatakbo mula sa sandaling i-boot mo ang iyong PC.

Pagkatapos ng pag-scan, isiniwalat ng tool kung aling mga file ang hindi kumikilos ayon sa nararapat, na kumukuha ng impormasyon mula sa database nito ng higit sa 900,000 mga file ng system kasama ang EXE, DLL at mga SYS file - tiyak na ang mga uri ng mga file na nais ng malware na likhain, mahawahan at / o masama , at pagkatapos ay umalis.

Upang makuha ang programa, i-click ang I-download sa tuktok na menu bar, pagkatapos ay i-click ang Freeware Download at i-save at patakbuhin ang file. Sa maliit na window ng programa, bibigyan ka ng pagpipilian ng paggamit ng 'Beginner mode' o 'Expert mode' - hinahayaan ka ng huli na gumawa ng mga pagbabago sa maling pag-intra sa mga file ng Windows, habang ang mode ng Baguhan ay hindi.

I-scan ang iyong router para sa mga hijacker

Maaaring hindi mo isaalang-alang ang iyong router na maging bahagi ng iyong computer, ngunit ito ay isang mahalagang bahagi ng iyong pag-set up ng PC - at ito ay isang pangunahing target para sa pag-atake ng botnet. Ano pa, malamang na hindi mo suriin ang iyong router para sa mga bug o problema maliban kung nagsisimulang mag-play ang iyong internet, kaya't ito ay maaaring maging bahagi ng isang nakakahamak na botnet sa loob ng buwan o taon bago ka magkaroon ng ideya tungkol dito.

Ang magandang balita ay ang pag-check sa iyong router para sa aktibidad ng botnet ay napakadali, at hindi kasangkot sa pag-download o pag-install ng anumang software. I-click ang 'Magsimula ngayon' sa libreng online na Router Checker ng F-Secure at maghintay ng ilang segundo habang ang tool ay naghahanap ng nakakahamak na aktibidad tulad ng mga kahilingan sa DNS na hindi napupunta sa kung saan sila dapat pumunta. Kung nakakita ito ng anumang kahina-hinalang aktibidad, gagabayan ka sa susunod na gagawin.

I-root ang mga rootkit na hindi nakikita ng iyong antivirus

Kaspersky Internet Security 2017 ay isa sa pinaka malakas at tumpak na mga produktong antivirus na maaaring bilhin ng pera. Ngunit isang bagay na hindi ito magagawa ay ang pag-root ng mga rootkit, ang mga hindi nakikitang smuggler na hack ang iyong OS upang matiyak na mananatiling nakatago. Kaya't nalugod kami at napaginhawa na marinig ang tungkol sa Kaspersky TDSSKiller, na partikular na tina-target ang mga rootkit at hindi makikipagtunggali sa Kaspersky Internet Security o iyong iba pang pagpipilian ng naka-install na antivirus (dapat mayroon ka lamang isang naka-install na background na tumatakbo na antivirus, o epektibo nilang kanselahin ang bawat ibang labas).

Ang TDSSKiller ay libre at bukas na mapagkukunan, at nagmumula sa mai-install at portable na mga bersyon. Una sinubukan naming i-download ang portable mula sa site ng PortableApps.com, ngunit nangangahulugan ito na i-install muna ang platform ng PortableApps.

Upang maiwasan ang abala na ito, i-download ang 'ZIP Version' mula sa ligtas na pag-download ng mirror site SleepingComputer , na nagho-host din ng isa sa aming mga paboritong tool sa pag-aalis ng basura, AdwCleaner .

Sinabi ng B SleepingComputer na ang TDSSKiller ay gagana lamang sa Windows 8 at mas maaga, ngunit gumana ito ng maayos sa aming Windows 10 PC. I-download at i-extract ang ZIP, pagkatapos ay patakbuhin ang file ng program. Aabutin ng ilang sandali upang mai-update muna ang mga kahulugan ng virus nito. I-click ang 'Start scan' upang hanapin at alisin ang mga rootkit at 'bootkits' na nagtatago sa iyong PC.

Asahan ang pinakamasama

Mayroong isang magandang pagkakataon na mayroong malware sa iyong PC. Ang pinakahuling taunang Kaspersky Security Bulletin ay nagsabing 34.2% ng mga computer ang na-hit ng hindi bababa sa isang pag-atake ng malware noong nakaraang taon - ngunit hinala namin na ang totoong pigura ay medyo mas mataas.

Saklaw lamang ng survey ang mga gumagamit na nagpapatakbo ng Kaspersky antivirus. Kasama ang Seguridad ng Norton, paulit-ulit na itinatakda ng Kaspersky ang aming mga pagsubok sa antivirus na pinapatakbo ng aming koponan sa seguridad sa Dennis Technology Labs (DTL). Kaya't ang insidente ng malware sa mga computer ng mga gumagamit ay malamang na mas mababa kaysa sa mga computer na nagpapatakbo ng hindi gaanong malakas na software o walang antivirus.

BASAHIN SA SUSUNOD : Ang aming gabay sa pinakamahusay na antivirus software 2017

Higit pa sa puntong ito, ang ulat ay nagsasama lamang ng malware na nakita. Ang hindi napansin na malware ay hindi maaaring, sa pamamagitan ng kahulugan, ay maisama. Upang matiyak na hindi ako naging paranoyd, tinanong ko ang DTL kung sa palagay nila may malware sa aming mga PC. Inaasahan ko ang isang kumplikadong tugon na nangangahulugang marahil, ngunit ang sagot ay tiyak na hindi malinaw.

Panoorin ang mga maagang palatandaan

Kung patawarin mo kami, gagamitin namin ulit ang pagkakatulad ng sakit. Sa oras na ikaw ay masyadong may sakit upang makatayo mula sa kama, maaaring may isang bagay na napakasama, at mahirap pakitunguhan. Ang mga naunang palatandaan ng impeksyon ay mas banayad. Maaaring hindi sila mahirap makita, ngunit mahirap makilala kung ano talaga sila.

Katulad nito, sa oras na ang isang demand na ransomware ay nakapalitada sa iyong screen o tumatanggi ang iyong software na tumakbo, ang malware ay may halatang paghawak sa iyong system at magiging mahirap na mag-root out. Maaari itong maging imposible, maliban kung gagawin mo ang kinakatakutang malinis na pag-install. Kaya't nagbabayad ito upang malaman ang hindi gaanong halata na mga palatandaan.

Huwag sisihin ang iyong mabagal na browser sa internet

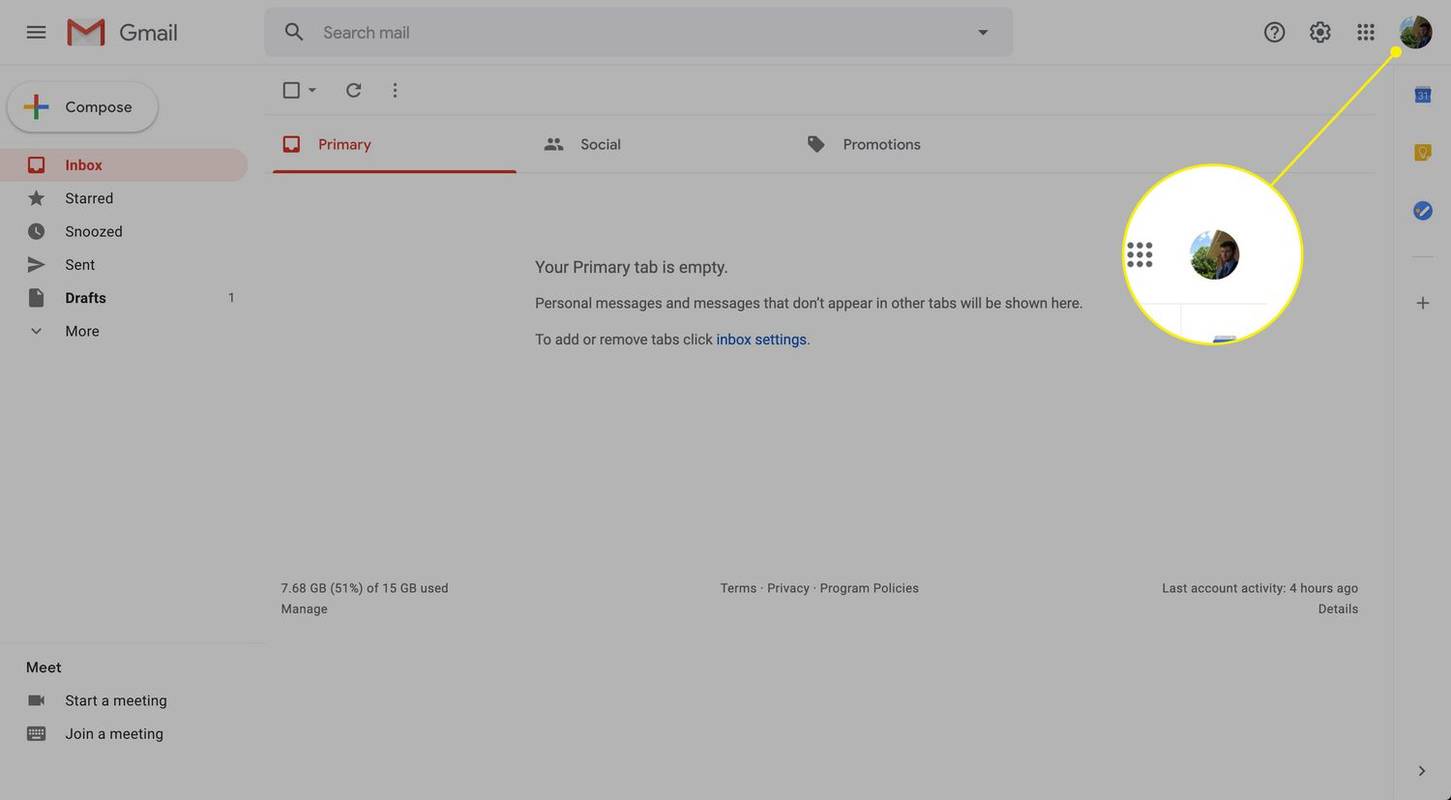

Kung ang iyong browser ay biglang naging achingly mabagal at madaling ma-crash, ang iyong unang likas na hilig ay maaaring upang kunin ang telepono sa iyong ISP at bigyan sila ng isang piraso ng iyong isip. Iwasan ang iyong galit, kahit papaano masuri mo na ang mabagal ay hindi sanhi ng isang bagay na mas malas.

Ang mga malamang na salarin ay mga toolbar ng third-party at iba pang mga PUP ('mga potensyal na hindi kanais-nais na programa' - masyadong magalang na isang parirala) na nakakakuha ng pagtaas sa iyong PC kapag nag-install ka ng libreng software. Nagpanggap silang isang bagay na hindi sila (tulad ng isang kapaki-pakinabang na search engine) o hindi buong ibubunyag ang ilan sa mga bagay na gagawin nila (tulad ng subaybayan ang iyong aktibidad sa pagba-browse). Pinapalabas din nila ang kapangyarihan ng processor, pinipigilan ang ibang mga programa na gumana nang maayos at maaaring maging labis na nakakatakot.

Ang Kaspersky at ilang iba pang mga kumpanya ng antivirus ay hindi inuri ang mga PUP bilang malware, ngunit nagsisimula na itong magbago - medyo tama. AVG , halimbawa, nagbibigay-daan sa pagtatanggol ng PUP at spyware bilang default. Inaasahan naming makita ang mga katulad na patakaran na kinunan ng lahat ng mga kumpanya ng AV.

Ang isang makabuluhang problema sa mga nakatagong browser-hogs ay kung aalisin mo ang mga ito madalas silang bumubuhay muli. Ito ay sapagkat marami sa atin ang gumagamit ng mga tool sa pag-sync upang mapanatili ang parehong mga bookmark at extension sa aming mga computer, laptop at iba pang mga aparato. Kapag ang isang PUP file ay nagtatago sa Chrome Sync, halimbawa, maaaring imposibleng alisin maliban kung huminto ka sa paggamit ng Chrome Sync. Maniwala ka sa amin, sinubukan namin ang lahat ng iba pa.

Upang matanggal ang mahirap na mga extension ng browser, patakbuhin ang libreng tool Auslogics Browser Care. Kinikilala at tinatanggal nito ang awtomatikong mga extension. Sa panahon ng pag-set up, alisan ng check ang 'Ilunsad ang programa sa pagsisimula ng Windows'. Ang program na ito ay hindi kailangang magpatakbo ng tuluy-tuloy sa background, at kung tatakbo ito sa startup ay tatagal ang Windows upang mailunsad.

kung i-log sa instagram sa isa pang device ang ginagawa abisuhan ka nito

Pamahalaan ang iba pang mga sanhi ng pag-crash

Ang regular, hindi maipaliwanag na mga pag-crash ay kabilang sa halatang mga palatandaan ng impeksyon sa malware, ngunit maaari rin silang sanhi ng mga maling driver at iba pang pagkabigo sa hardware.

Upang mamuno sa mga may kasalanan sa hardware, magsimula sa libreng tool WhoCrashed , na na-update lamang upang suportahan ang Windows 10.

I-click ang I-download sa tuktok ng pahina, mag-scroll pababa sa 'WhoCrashed 5.51' sa ilalim ng Mga Tool sa Pag-aaral ng Crash, at pagkatapos ay i-click ang 'I-download ang libreng edisyon sa bahay'. I-save at patakbuhin ang installer; walang basurang mag-opt out. I-click ang Suriin upang masuri ang mga pag-crash. Pati na rin ang pagbuo ng isang listahan ng mga pinaghihinalaan, bibigyan ka rin ng programa ng isang simpleng ulat na Ingles na mas maraming kaalaman kaysa sa sariling kumplikadong mga log ng pag-crash ng Windows.

Kung mas gugustuhin mong hindi mag-install ng software, gamitin ang portable na bersyon ng libreng tool ng NirSoft BlueScreenView . Binibigyan ka nito ng isang buong karga ng impormasyon tungkol sa kung ano ang nangyari habang nag-crash at hinahayaan kang magpatakbo ng isang instant na paghahanap ng Google para sa mga bug na nauugnay sa kanila. Kung ang mga driver at iba pang mga pagkakamali sa hardware ay tila hindi sanhi ng iyong mga pag-crash, ang malware ay maaaring isang salarin.

Mga palatandaan upang maghanap para sa…

- Hindi ka makakakuha ng pag-access ng administrator sa iyong sariling PC

- Patuloy na nai-redirect ang iyong mga paghahanap sa internet

- Ang isang file ay hindi inaasahang nasira o nabigong buksan

- Ang iyong mga password ay nagbago

- Ang mga tao sa iyong listahan ng address ay nakakakuha ng mga spam email mula sa iyo

- Pansamantalang magbubukas ang mga programa at pagkatapos ay isara, kaya hindi mo magagamit ang mga ito

- Ang isang file ay hindi inaasahang nawala

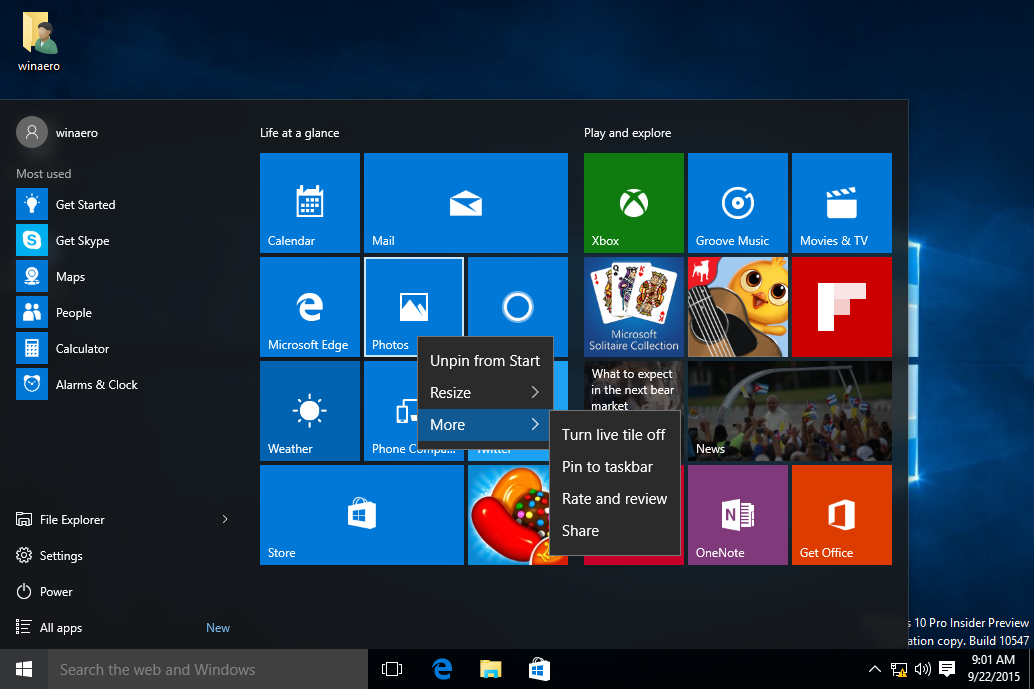

- Mahahanap mo ang mga programa sa Lahat ng Mga App (sa Windows), o Autoruns na hindi mo na-install

- Patuloy na kumokonekta ang iyong PC sa internet - kahit na hindi mo ito ginagamit

- Ang iyong printer ay nagpi-print ng mga pahina kung saan hindi mo ito hiniling

- Ang mga pagbabago sa homepage ng iyong browser at lilitaw ang labis na mga toolbar

- Ang iyong antivirus at mga malware-scanner ay hindi bubuksan o tatakbo