Ano ang Dapat Malaman

- Ang Secure Hash Algorithm 1 (SHA-1) ay isang uri ng algorithm na ginagamit upang i-verify ang pagiging tunay ng data.

- Ang pagpapatunay ng password at pag-verify ng file ay mga halimbawa ng paggamit nito.

- Ang isang espesyal na calculator ay mahahanap ang SHA-1 checksum ng teksto o isang file.

Sinusuri ng artikulong ito kung ano ang ibig sabihin ng SHA-1 at kung paano at bakit ito ginagamit, at kung paano bumuo ng mga checksum ng SHA-1.

kung paano lumikha ng isang playlist sa plex

Ano ang SHA-1?

Ang SHA-1 (maikli para sa Secure Hash Algorithm 1) ay isa sa ilang cryptographic hash function .

Ito ay kadalasang ginagamit upang i-verify na ang isang file ay hindi nabago. Ginagawa ito sa pamamagitan ng paggawa ng a checksum bago naipadala ang file, at pagkatapos ay muli sa sandaling maabot nito ang patutunguhan.

Ang ipinadalang file ay maituturing na tunay lamang kung ang parehong mga checksum ay magkapareho.

David Silverman / Getty Images News / Getty Images

Kasaysayan at Mga Kahinaan ng SHA Hash Function

Ang SHA-1 ay isa lamang sa apat na algorithm sa pamilya ng Secure Hash Algorithm (SHA). Karamihan ay binuo ng US National Security Agency (NSA) at inilathala ng National Institute of Standards and Technology (NIST).

Ang SHA-0 ay may 160-bit message digest (hash value) na laki at ito ang unang bersyon ng algorithm na ito. Ang mga hash value nito ay 40 digit ang haba. Na-publish ito sa ilalim ng pangalang 'SHA' noong 1993 ngunit hindi ginamit sa maraming application dahil mabilis itong napalitan ng SHA-1 noong 1995 dahil sa isang depekto sa seguridad.

Ang SHA-1 ay ang pangalawang pag-ulit ng cryptographic hash function na ito. Ang isang ito ay mayroon ding message digest na 160 bits at hinahangad na pataasin ang seguridad sa pamamagitan ng pag-aayos ng isang kahinaan na natagpuan sa SHA-0. Gayunpaman, noong 2005, natagpuan din ang SHA-1 na hindi secure.

Sa sandaling natagpuan ang mga kahinaan ng cryptographic sa SHA-1, gumawa ng pahayag ang NIST noong 2006 na naghihikayat sa mga ahensya ng pederal na gamitin ang SHA-2 sa taong 2010, at opisyal na itong inalis ng NIST noong 2011. Ang SHA-2 ay mas malakas kaysa sa SHA- 1, at ang mga pag-atake na ginawa laban sa SHA-2 ay malabong mangyari sa kasalukuyang kapangyarihan ng pag-compute.

Hindi lamang ang mga pederal na ahensya, ngunit kahit na ang mga kumpanya tulad ng Google, Mozilla, at Microsoft ay nagsimulang lahat ng mga plano na huminto sa pagtanggap ng mga SHA-1 SSL certificate o na-block na ang mga ganitong uri ng mga pahina mula sa pag-load.

May patunay ang Google ng isang banggaan ng SHA-1 na ginagawang hindi mapagkakatiwalaan ang paraang ito para sa pagbuo ng mga natatanging checksum, ito man ay patungkol sa isang password, file, o anumang iba pang piraso ng data. Maaari kang mag-download ng dalawang kakaiba PDF mga file mula sa Nabasag upang makita kung paano ito gumagana. Gumamit ng SHA-1 na calculator mula sa ibaba ng pahinang ito upang buuin ang checksum para sa pareho, at makikita mong ang halaga ay eksaktong pareho kahit na naglalaman ang mga ito ng magkaibang data.

SHA-2 at SHA-3

Na-publish ang SHA-2 noong 2001, ilang taon pagkatapos ng SHA-1. Kabilang dito ang anim na hash function na may iba't ibang laki ng digest: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224, at SHA-512/256.

Binuo ng mga di-NSA na taga-disenyo at inilabas ng NIST noong 2015 , ay isa pang miyembro ng pamilyang Secure Hash Algorithm, na tinatawag na SHA-3 (dating Keccak).

Ang SHA-3 ay hindi nilalayong palitan ang SHA-2 tulad ng mga nakaraang bersyon na nilalayong palitan ang mga naunang bersyon. Sa halip, binuo ito bilang isa pang alternatibo sa SHA-0, SHA-1, at MD5 .

Paano Ginagamit ang SHA-1?

Isang tunay na halimbawa kung saan maaaring gamitin ang SHA-1 ay kapag inilalagay mo ang iyong password sa pahina ng pag-login ng isang website. Bagama't nangyayari ito sa background nang hindi mo nalalaman, maaaring ito ang paraan na ginagamit ng isang website para secure na i-verify na ang iyong password ay tunay.

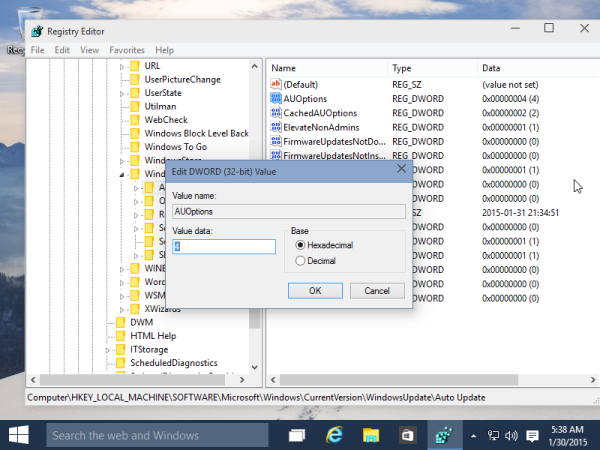

kung paano malaman kung anong uri ng ram ang mayroon kang windows 10

Sa halimbawang ito, isipin na sinusubukan mong mag-log in sa isang website na madalas mong binibisita. Sa tuwing hihilingin mong mag-log on, kailangan mong ipasok ang iyong username at password.

Kung ang website ay gumagamit ng SHA-1 cryptographic hash function, nangangahulugan ito na ang iyong password ay ginawang checksum pagkatapos mong ipasok ito. Ang checksum na iyon ay ihahambing sa checksum na naka-imbak sa website na nauugnay sa iyong kasalukuyang password, kahit na mayroon ka Hindi binago ang iyong password mula noong nag-sign up ka o kung binago mo lang ito ilang sandali ang nakalipas. Kung magkatugma ang dalawa, bibigyan ka ng access; kung hindi nila gagawin, sasabihin sa iyo na mali ang password.

Ang isa pang halimbawa kung saan maaaring gamitin ang hash function na ito ay para sa pag-verify ng file. Ang ilang mga website ay magbibigay ng checksum ng file sa pahina ng pag-download upang kapag na-download mo ito, maaari mong suriin ang checksum para sa iyong sarili upang matiyak na ang na-download na file ay kapareho ng nais mong i-download.

Maaari kang magtaka kung saan ang tunay na paggamit sa ganitong uri ng pag-verify. Isaalang-alang ang isang senaryo kung saan alam mo ang SHA-1 checksum ng isang file mula sa website ng developer, ngunit gusto mong i-download ang parehong bersyon mula sa ibang website. Maaari mong buuin ang SHA-1 checksum para sa iyong pag-download at ihambing ito sa tunay na checksum mula sa pahina ng pag-download ng developer.

Kung magkaiba ang dalawa, hindi lamang ito nangangahulugan na ang mga nilalaman ng file ay hindi magkapareho, ngunit doonmaaariitago ang malware sa file, maaaring masira ang data at magdulot ng pinsala sa mga file ng iyong computer, ang file ay hindi anumang bagay na nauugnay sa totoong file, atbp.

Gayunpaman, maaari rin itong mangahulugan na ang isang file ay kumakatawan sa isang mas lumang bersyon ng programa kaysa sa isa, dahil kahit na ang maliit na pagbabago ay bubuo ng isang natatanging halaga ng checksum.

Maaari mo ring tingnan kung magkapareho ang dalawang file kung nag-i-install ka ng service pack o iba pang program o update, dahil may mga problema kung ang ilan sa mga file ay nawawala habang nag-i-install.

Mga Calculator ng Checksum ng SHA-1

Ang isang espesyal na uri ng calculator ay maaaring gamitin upang matukoy ang checksum ng isang file o grupo ng mga character.

Halimbawa, SHA1 Online ay isang libreng online na tool na maaaring makabuo ng SHA-1 checksum ng anumang pangkat ng teksto, mga simbolo, at/o mga numero. Ito ay, halimbawa, bubuo ng pares na ito:

|_+_|Ang parehong website ay mayroong SHA1 File Checksum tool kung mayroon kang file sa halip na teksto.

![[Bug] Ang Desktop ay nagiging itim sa Windows 8.1](https://www.macspots.com/img/windows-8-1/16/desktop-turns-black-windows-8.png)

![Walang Natukoy na Sim Card ng Android [Subukan ang Mga Pag-aayos na Ito]](https://www.macspots.com/img/messaging/71/android-no-sim-card-detected.png)