Ang The Dark Web ay isang lugar na puno ng mga kriminal sa ilalim ng lupa at matalinong mga hacker, ngunit ito rin ay isang lugar na mas ligtas kaysa sa iyong paboritong browser. Halos hindi isang lihim na kapag nag-online ka, sinusunod ang iyong mga aktibidad, hindi lamang ng Google, Facebook, at Amazon kundi pati na rin ng mga opisyal na pangkat ng pagsubaybay at mga hacker.

Madalas naming inirerekumenda ang mga add-on at software sa privacy na nagba-block ng hindi bababa sa ilang mga web tracker, ngunit kung talagang nais mong panatilihin ang iyong pagkawala ng lagda, pinangalanan ang Dark Web browser layunin ay ang pinakamahusay na pagpipilian na magagamit. Gagamitin ang Tor sa blog na ito upang talakayin ang mga dapat gawin at hindi dapat gawin kapag gumagamit ng Dark Web.

Ano ang Ginagawa ni Tor?

Pinapanatili ng Tor na ligtas ang iyong mga aktibidad sa web mula sa mga spammer at advertiser, itinatago ang iyong data mula sa mga korporasyon at iba pang mga gumagamit ng web, at hinahayaan kang mag-browse nang hindi sinusundan ng mga kawatan at pagkakakilanlan.

Ano ang Magagawa Mo sa Tor?

Maaari kang magpadala ng mga personal na larawan nang hindi nahaharang ang mga ito, gumamit ng mga social network nang hindi sinusubaybayan, sumulat ng tunay na hindi nagpapakilalang mga post sa blog, at marami pa. Para sa impormasyon sa pag-access, mag-check out Paano makakuha ng madilim na pag-access sa web .

Nangungunang Limang Mga ligtas na Paraan upang Gumamit ng isang Madilim na Website

Gawin ang # 1: Tiyaking Laging Nai-update ang Tor

maaari mo bang gamitin ang facetime nang walang wifi

Ang Tor ay mas ligtas kaysa sa Chrome at Firefox, ngunit tulad ng anumang software, hindi ito matatagalan sa pag-atake. Halimbawa, ang network ay na-target noong 2013 ng isang Trojan na tinatawag na Chewbacca, na nagnakaw ng mga detalye sa pagbabangko.

Noong 2016, isiniwalat na ang FBI ay gumamit ng espesyal na nilikha na malware na tinawag na Torsploit upang 'i-deononymize' ang mga gumagamit ng Tor at subaybayan ang kanilang totoong mga IP address. Nagkaroon din ng mga kaso ng Tor exit node (ang huling relay na nadaanan ng trapiko ng Tor bago pa maabot ang patutunguhan nito) na ginagamit para sa mga nakakahamak na layunin kaysa sa mga hindi nagpapakilalang, at nakakaapekto sa mga system ng mga gumagamit.

Sa kasamaang palad, kadalasang tinatalakay ni Tor ang mga nasabing banta at kahinaan nang napakabilis, ginagawa mahalaga na panatilihing napapanahon ang browser .

- Sa tuwing ilulunsad mo ang Tor, i-click ang icon ng sibuyas sa toolbar at piliin ang ‘ Suriin ang Update sa Tor Browser '(Pana-panahong ina-update ng Tor ang sarili nito, ngunit manu-manong ina-update ito ay tinitiyak na gumagamit ka ng pinakabagong bersyon).

- Bilang karagdagan, kung gumagamit ka ng isang serbisyo na nagsasangkot sa pagbabahagi ng personal na impormasyon, dapat mong baguhin ang antas ng seguridad ng Tor sa Mataas .

Huwag # 1: Gumamit ng Tor para sa Torrenting

Bilang isang malakas na tool sa privacy, ang Tor ay maaaring parang perpektong paraan ng pag-download at pag-upload ng mga file sa pamamagitan ng BitTorrent at iba pang mga peer-to-peer network, ngunit ito ay hindi ! Ang paggamit ng isang torrent client ay lampas sa proteksyon ni Tor at hinihipan ang iyong pagkawala ng lagda sa pamamagitan ng pagpapadala ng iyong totoong IP address sa serbisyo ng torrent at iba pang mga 'kapantay.' Pinapayagan ka ng pagkilos na ito na kilalanin ka, ang port na iyong ginagamit para sa pagbaha, at maging ang data na ibinabahagi mo, kung hindi ito naka-encrypt.

Posibleng ma-target ka nila ng malware o ipagbigay-alam sa mga nauugnay na awtoridad (kung nagbabahagi ka ng copyright na materyal). Bukod pa rito, ang trapiko ng torrent ay naglalagay ng napakalaking sala sa Tor network at pinapabagal ito para sa iba, kaya't makasarili at walang ingat.

Sa lahat ng mga kadahilanang ito, sinabi ni Tor na ang pagbabahagi ng file ay malawak na hindi ginustong, at ang mga exit node ay na-configure bilang default upang harangan ang trapiko ng torrent .

Gawin # 2: Lumikha ng isang bagong pagkakakilanlan kung kinakailangan

Ang Tor ay isang mahusay na trabaho upang mapanatili kang ligtas at hindi nagpapakilala, ngunit maaari mo pa ring makatagpo ng mga website na nagpapataas ng mga kampanilya ng alarma. Maaari kang babalaan ng Tor na sinusubukan ka ng isang site na subaybayan.

Kung nag-aalala ka na nakompromiso ang iyong privacy, gawin ang sumusunod:

- I-click ang icon ng sibuyas sa toolbar.

- Pumili ka Bagong Pagkakakilanlan . Ang pagpipiliang ito ay muling i-restart ang Tor browser at i-reset ang iyong IP address, upang maaari mong dalhin sa pag-browse bilang isang sariwang gumagamit.

Huwag # 2: I-maximize ang Tor Window

Iwanan ang mga window ng Tor browser sa kanilang default na laki dahil Pinapayagan ang pag-maximize sa kanila ng mga website upang matukoy ang laki ng iyong monitor . Ang mungkahi na ito ay maaaring hindi mukhang makabuluhan sa sarili nitong, ngunit na sinamahan ng iba pang data, maaari itong magbigay ng labis na impormasyon na kailangan ng mga website upang makilala ka .

Gawin ang # 3: Gumamit ng isang VPN Kasabay ng Tor

Mahalagang tandaan iyon Ang Tor ay isang proxy sa halip na isang VPN, na pinoprotektahan lamang ang trapiko na inilipat sa pamamagitan ng Tor browser . Tulad ng ipinaliwanag namin nang mas maaga, may ilang mga panganib sa paggamit ng Tor network, lalo na kapag nagda-download ng mga file ng torrent at hindi sinasadyang pagkonekta sa pamamagitan ng isang nakakahamak na exit node.

Maaari mong mapalakas ang iyong privacy at seguridad sa pamamagitan ng paggamit ng Tor kasabay ng isang VPN, upang matiyak na naka-encrypt ang lahat ng iyong data at walang mga log na itinatago para sa iyong mga aktibidad. Maraming mga VPN ang nag-aalok ng mga tampok na malinaw na idinisenyo para sa mga gumagamit ng Tor, kabilang ang:

- ProtonVPN , na nagbibigay-daan sa iyo na ma-access ang mga server na paunang naka-configure upang mag-redirect ng trapiko sa pamamagitan ng Tor network

- ExpressVPN , na nagbibigay-daan sa iyo upang mag-sign up nang hindi nagpapakilala sa pamamagitan ng website na '.onion'

- AirVPN , Aling mga ruta ng trapiko sa pamamagitan ng Tor network muna at pagkatapos ay sa pamamagitan ng VPN

Wala sa mga pagpipilian sa itaas ng VPN ang libre, ngunit ang mga ito ay mas mabilis, mas may kakayahang umangkop, at mas mapagkakatiwalaan kaysa sa mga libreng serbisyo sa VPN.

Huwag # 3: Maghanap sa Web Gamit ang Google

Hindi kilala ang Google sa pagrespeto sa privacy ng mga gumagamit nito, kaya't upang magpatuloy sa paggamit nito sa Tor (isa ito sa mga magagamit na pagpipilian) ay sa halip ay nakakabigo sa sarili.

Hindi lamang sinusubukan ka pa rin ng Google na subaybayan ka at maitala ang iyong mga paghahanap (batay sa IP address ng iyong exit node), ngunit nakakakuha rin ito ng sobrang snobbish at mayabang kapag nahanap mong kumokonekta ka sa isang 'hindi pangkaraniwang' paraan. Subukang maghanap sa Google sa Tor, at patuloy kang makakakuha ng mga CAPTCHA na humihiling sa iyo na patunayan na hindi ka isang robot.

Inirerekumenda namin ang paggamit ng default ni Tor search engine sa privacy DuckDuckGo , ang variant na 'Onion', o Startpage (na gumagamit ng mga hindi sinusubaybayang resulta ng Google), na lahat ay paunang naka-install sa tabi ng Google.

Gawin ang # 4: Isaalang-alang ang Pagpapatakbo ng isang Tor Relay

Ang Tor ay umaasa sa kanyang tapat at patuloy na lumalawak na komunidad upang magbigay ng mga relay na lumilikha ng mga circuit at naghahatid ng pagkawala ng lagda. Ang mas maraming mga relay o 'node' na kasalukuyang tumatakbo, mas mabilis at mas ligtas ang Tor network ay magiging.

Kung ikaw ay naging isang regular na gumagamit ng Tor, isaalang-alang ang pagbabalik sa komunidad sa pamamagitan ng pagbabahagi ng iyong bandwidth at pagpapatakbo ng iyong relay. Maaari kang maging isang 'gitnang relay,' na isa sa dalawa o higit pang mga node na tumatanggap ng trapiko ng Tor at pagkatapos ay ipinapasa ito, o isang 'exit relay.'

Ang pagiging isang gitnang relay ay mas ligtas. Kung gumagamit ang ibang gumagamit ng Tor network upang gumawa ng isang nakakahamak o iligal, ang iyong IP address ay hindi lalabas bilang mapagkukunan ng trapiko.

Sa kaibahan, ang isang exit relay ay maaaring makilala bilang mapagkukunan na, na nangangahulugang ang mga taong nagpapatakbo ng exit relay ay maaaring makitungo sa mga reklamo at kahit na ligal na pansin. Samakatuwid hindi ka dapat mag-host ng exit node mula sa iyong PC sa bahay at, kung ikaw ay matino, hindi naman!

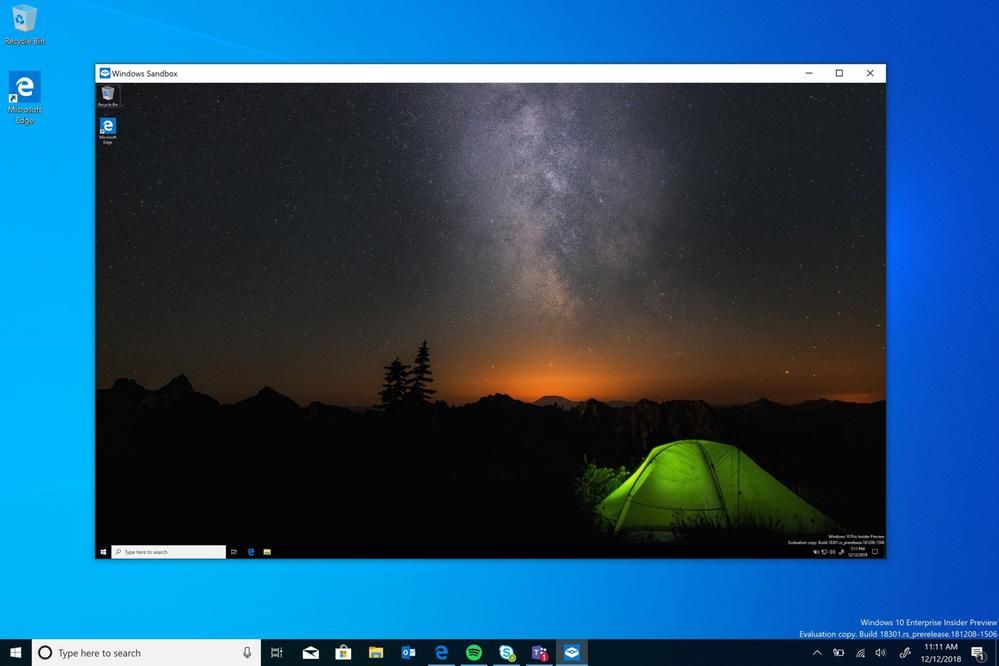

Isa pang problema: kailangan mong magkaroon ng isang Linux computer na nagpapatakbo ng Debian o Ubuntu upang mag-host ng isang maaasahang relay . Sa Windows, kailangan mong magpatakbo ng isang distro ng Linux bilang isang virtual machine upang i-set up ang iyong relay. Ito ay isang maliit na abala, ngunit hindi bababa sa mapapanatili nitong hiwalay ang iyong trapiko sa Tor mula sa natitirang bahagi ng iyong system.

ano ang ibig palawit mode gawin sa alitan

Huwag # 4: Ibahagi ang Iyong Tunay na Email Address

Walang point sa paggamit ng Tor upang manatiling hindi nagpapakilala kung nag-sign up ka sa isang website gamit ang iyong totoong email address. Ito ay tulad ng paglalagay ng isang bag ng papel sa iyong ulo, at pagsulat dito ng iyong pangalan at address. Isang disposable email service tulad ng MailDrop o ang makinang Fake Name Generator maaaring lumikha ng isang pansamantalang address at pagkakakilanlan para sa mga pagrehistro sa site at panatilihing hiwalay ang iyong Tor persona mula sa iyong karaniwang web one.

Gawin ang # 5: Gumamit ng Tor para sa Anonymous na Email

Maaari mong gamitin ang iyong mga paboritong serbisyo sa email sa Tor, bagaman maaaring hilingin sa iyo ng Google na i-verify ang iyong Gmail account. Gayunpaman, ang nilalaman ng iyong mga mensahe ay hindi ma-e-encrypt sa transit. Siyempre, magkukubli si Tor kung nasaan ka, ngunit maliban kung gumagamit ka ng isang disposable email address (tingnan sa itaas), ang sinumang magharang sa iyong mga mensahe ay makakakita ng iyong totoong email address at, potensyal,ang pangalan mo.

Para sa kabuuang privacy at pagkawala ng lagda ng pangalan, maaari kang gumamit ng isang serbisyong email na pinapagana ng Tor. Marami sa mga ito ay isinara ng mga ahensya na nagpapatupad ng batas sa mga nagdaang taon dahil na-link sila sa mga kriminal na aktibidad, ngunit ang paggamit ng isa ay hindi labag sa batas, at hindi ka rin nito hinala. Ang pinakamahusay at pinaka mapagkakatiwalaang pagpipilian ay ProtonMail , isang end-to-end na naka-encrypt na email provider, inilunsad ng CERN na pasilidad sa pananaliksik noong 2013.

Mas maaga sa taong ito, ipinakilala ng ProtonMail ang isang nakatagong serbisyo ng Tor partikular na upang labanan ang censorship at surveillance ng mga gumagamit nito. Maaari kang mag-sign up para sa isang libreng ProtonMail account sa protonirockerxow.onion, ngunit nililimitahan ka nito sa 500MB ng imbakan at 150 mga mensahe bawat araw; upang makakuha ng mga advanced na tampok, kailangan mo ng plano na Plus ($ 5.00 bawat buwan).

Dahil ang Tor ay batay sa Firefox, posible pa ring mai-install ang iyong mga paboritong add-on upang umangkop sa iyong mga kagustuhan, na may katuturan kung pinaplano mong gamitin ang Tor bilang iyong default browser. Huwag kang matukso! Kahit na ang mga extension ay hindi nahawahan ng malware (tulad ng ilang mga Chrome na kamakailang natagpuan na), maaari nilang seryosong ikompromiso ang iyong privacy .

Ang Tor ay may kasamang dalawa sa mga pinakamahusay na protektadong add-on na paunang naka-install - NoScript at HTTPS Kahit saan - at iyon lang talaga ang kailangan mo kung ang iyong dahilan para lumipat sa browser ay upang maging anonymous. Gayundin, tandaan na ang pag-browse gamit ang Tor ay maaaring mas mabagal kaysa sa Chrome o Firefox dahil sa umiikot na paraan ng pagkonekta nito, kaya ang labis na pag-load nito sa mga add-on ay karagdagang magbabawas ng iyong bilis .

Bilang kahalili, maaari mong subukan ang Bitmessage, isang libreng Desktop client na hinahayaan kang magpadala at makatanggap ng mga naka-encrypt na mensahe gamit ang Tor, at maaaring patakbuhin mula sa isang USB stick.

Huwag # 5: Pumunta sa Overboard kasama ang Mga Add-On ng Browser

Dahil ang Tor ay batay sa Firefox, posible pa ring mai-install ang iyong mga paboritong add-on upang umangkop sa iyong mga kagustuhan, na naiintindihan kung nagpaplano kang gamitin ang Tor bilang iyong default na browser. Huwag kang matukso! Kahit na ang mga extension ay hindi nahawahan ng malware (tulad ng ilang mga Chrome na kamakailang natagpuan na), maaari nilang seryosong ikompromiso ang iyong privacy .

Ang Tor ay may kasamang dalawa sa mga pinakamahusay na protektadong add-on na paunang naka-install - NoScript at HTTPS Kahit saan - at iyon lang ang kailangan mo kung ang iyong dahilan para lumipat sa browser ay upang maging anonymous. Gayundin, tandaan na ang pag-browse gamit ang Tor ay maaaring mas mabagal kaysa sa Chrome o Firefox dahil sa umiikot na paraan ng pagkonekta nito, kaya ang labis na pag-load nito sa mga add-on ay karagdagang magbabawas ng iyong bilis .