Bakit Gumagamit ng Isang VPN Upang Ma-access ang Iyong Tahanan

Maraming mga kadahilanan na nais mong i-access ang iyong home network nang malayuan, at ang pinakamahusay na paraan upang gawin iyon ay sa isang VPN server. Ang ilang mga router ay talagang pinapayagan kang mag-set up ng isang VPN server nang direkta sa loob ng router, ngunit sa maraming mga kaso, kakailanganin mong i-set up ang iyong sarili.

Ang isang Raspberry Pi ay isang mahusay na paraan upang magawa ito. Hindi sila nangangailangan ng maraming lakas upang tumakbo, at mayroon silang sapat na lakas upang magpatakbo ng isang VPN server. Maaari mong i-set up ang isa sa tabi ng iyong router at karaniwang kalimutan ito.

Kapag mayroon kang access sa iyong home network nang malayuan, maaari kang makapunta sa iyong mga file mula saanman. Maaari mong patakbuhin ang iyong computer sa malayo. Maaari mo ring gamitin ang koneksyon ng VPN ng iyong bahay mula sa kalsada. Hinahayaan ng isang setup na tulad nito ang iyong telepono, tablet, o laptop na kumilos tulad ng sa bahay mula sa kahit saan.

I-set up Ang Pi

Bago mo masimulan ang pag-set up ng VPN, kakailanganin mong i-set up ang iyong Raspberry Pi. Mahusay na i-set up ang Pi gamit ang isang case at disenteng laki ng memory card, 16GB ay dapat na higit sa sapat. Kung maaari, ikonekta ang iyong Pi sa iyong router gamit ang isang Ethernet cable. Bawasan nito ang anumang pagkaantala sa network.

I-install ang Raspbian

Ang pinakamahusay na operating system na gagamitin sa iyong Pi ay ang Raspbian. Ito ang default na pagpipilian na inilabas ng pundasyon ng Raspberry Pi, at batay ito sa Debian, isa sa mga pinaka-ligtas at matatag na mga bersyon ng Linux na magagamit.

Pumunta sa Pahina ng pag-download ng rasbiano , at kunin ang pinakabagong bersyon. Maaari mong gamitin ang bersyon na Lite dito, dahil hindi mo talaga kailangan ng isang graphic na desktop.

Habang nagda-download iyon, kunin ang pinakabagong bersyon ng Etcher para sa iyong operating system. Matapos makumpleto ang pag-download, i-extract ang Raspbian na imahe. Pagkatapos, buksan si Etcher. Piliin ang Raspbian na imahe mula sa kung saan mo ito nakuha. Piliin ang iyong SD card (Ipasok muna ito). Panghuli, isulat ang imahe sa card.

kung paano gumawa ng isang default na google account

Iwanan ang SD card sa iyong computer kapag tapos na ito. Magbukas ng isang file manager at mag-browse sa card. Dapat mong makita ang isang pares ng iba't ibang mga partisyon. Hanapin ang pagkahati ng boot. Ito ang may isang file na kernel.img dito. Lumikha ng isang walang laman na file ng teksto sa pagkahati ng boot, at tawagan itong ssh nang walang extension ng file.

Maaari mo ring ikonekta ang iyong Pi sa wakas. Tiyaking na-plug mo ito sa huli. Hindi mo kakailanganin ang isang screen, keyboard, o mouse. Malayo mong mai-access ang Raspberry Pi sa iyong network.

Bigyan ang Pi ng ilang minuto upang mai-set up ang sarili. Pagkatapos, buksan ang isang web browser at mag-navigate sa screen ng pamamahala ng iyong router. Hanapin ang Raspberry Pi at tandaan ang IP address nito.

Kung ikaw ay nasa Windows, Linux, o Mac, buksan ang OpenSSH. Kumonekta sa Raspberry Pi sa SSH.

$ ssh [email protected]

Malinaw na, gamitin ang aktwal na IP address ng Pi. Ang username aypalagi pi, at ang password ayprambuwesas.

I-set Up ang OpenVPN

Ang OpenVPN ay hindi eksaktong simple upang mai-set up bilang isang server. Ang magandang balita, kailangan mo lang gawin ito nang isang beses. Kaya, bago ka maghukay, tiyaking ang Raspbian ay ganap na napapanahon.

$ sudo apt update $ sudo apt upgrade

Matapos ang pag-update matapos, maaari mong mai-install ang OpenVPN at ang utility ng sertipiko na kailangan mo.

$ sudo apt install openvpn easy-rsa

Awtoridad ng Sertipiko

Upang mapatunayan ang iyong mga aparato kapag sinubukan nilang kumonekta sa server, kailangan mong mag-set up ng isang awtoridad sa sertipiko upang lumikha ng mga sigining key. Titiyakin ng mga key na ito na ang iyong mga aparato lamang ang makakakonekta sa iyong home network.

Una, lumikha ng isang direktoryo para sa iyong mga sertipiko. Lumipat sa direktoryong iyon.

$ sudo make-cadir /etc/openvpn/certs $ cd /etc/openvpn/certs

Tumingin sa paligid para sa mga file ng pagsasaayos ng OpenSSL. Pagkatapos, i-link ang pinakabagong saopenssl.cnf.

$ ls | grep -i openssl $ sudo ln -s openssl-1.0.0.cnf openssl.cnf

Sa parehong folder ng certs ay isang file na tinatawag na vars. Buksan ang file na iyon kasama ng iyong text editor. Ang Nano ay ang default, ngunit huwag mag-atubiling i-install ang Vim, kung mas komportable ka dito.

Hanapin angKEY_SIZEvariable muna. Nakatakda ito sa2048bilang default. Palitan ito sa4096.

export KEY_SIZE=4096

Ang pangunahing bloke na kailangan mong harapin ay nagtatatag ng impormasyon tungkol sa iyong awtoridad sa sertipiko. Makatutulong kung tumpak ang impormasyong ito, ngunit ang anumang bagay na maaalala mo ay mabuti.

export KEY_COUNTRY='US' export KEY_PROVINCE='CA' export KEY_CITY='SanFrancisco' export KEY_ORG='Fort-Funston' export KEY_EMAIL=' [email protected] ' export KEY_OU='MyOrganizationalUnit' export KEY_NAME='HomeVPN'

Kapag mayroon ka ng lahat, i-save at lumabas.

Ang Easy-RSA package na na-install mo dati ay naglalaman ng maraming mga script na makakatulong upang mai-set up ang lahat ng kailangan mo. Kailangan mo lang patakbuhin ang mga ito. Magsimula sa pamamagitan ng pagdaragdag ng vars file bilang isang mapagkukunan. Ilo-load nito ang lahat ng mga variable na itinakda mo lang.

$ sudo source ./vars

Susunod, linisin ang mga susi. Wala kang anumang, kaya huwag mag-alala tungkol sa mensahe na nagsasabi sa iyo na tatanggalin ang iyong mga susi.

$ sudo ./clean-install

Panghuli, buuin ang iyong awtoridad sa sertipiko. Itinakda mo na ang mga default, kaya maaari mo lang tanggapin ang mga default na ipinapakita nito. Tandaan na magtakda ng isang malakas na password at sagutin ng oo sa huling dalawang mga katanungan, pagsunod sa password.

$ sudo ./build-ca

Gumawa ng Ilang Susi

Dumaan ka sa lahat ng problemang iyon upang mag-set up ng isang awtoridad sa sertipiko upang maaari kang mag-sign key. Ngayon, oras na upang gumawa ng ilan. Magsimula sa pamamagitan ng pagbuo ng susi para sa iyong server.

$ sudo ./build-key-server server

Susunod, itayo ang Diffie-Hellman PEM. Ito ang ginagamit ng OpenVPN upang ma-secure ang iyong mga koneksyon sa client sa server.

$ sudo openssl dhparam 4096 > /etc/openvpn/dh4096.pem

Ang huling susi na kailangan mo mula ngayon ay tinatawag na isang HMAC key. Ginagamit ng OpenVPN ang key na ito upang lagdaan ang bawat indibidwal na packet ng impormasyon na ipinagpapalit sa pagitan ng client at ng server. Nakakatulong ito upang maiwasan ang ilang mga uri ng pag-atake sa koneksyon.

$ sudo openvpn --genkey --secret /etc/openvpn/certs/keys/ta.key

Pag-configure ng Server

Nasa iyo ang mga susi. Ang susunod na piraso sa pag-set up ng OpenVPN ay ang pagsasaayos mismo ng server. Sa kabutihang palad, walang lahat ng magkano na kailangan mong gawin dito. Nagbibigay ang Debian ng isang pangunahing pagsasaayos na maaari mong gamitin upang makapagsimula. Kaya, magsimula sa pamamagitan ng pagkuha ng config file na iyon.

$ sudo gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

Gumamit ka ulit ng editor ng teksto upang magbukas/etc/openvpn/server.conf. Ang mga unang bagay na kailangan mong hanapin ay angyan,sertipiko, atsusimga file. Kailangan mong itakda ang mga ito upang tumugma sa mga aktwal na lokasyon ng mga file na iyong nilikha, na nasa lahat/ etc / openvpn / certs / keys.

ca /etc/openvpn/certs/keys/ca.crt cert /etc/openvpn/certs/keys/server.crt key /etc/openvpn/certs/keys/server.key # This file should be kept secret

Hanapin angibig sabihinsetting, at baguhin ito upang tumugma sa Diffie-Hellman.pemna iyong nilikha.

dh dh4096.pem

Itakda din ang landas para sa iyong HMAC key.

tls-auth /etc/openvpn/certs/keys/ta.key 0

Hanapin angcipherat tiyaking tumutugma ito sa halimbawa sa ibaba.

cipher AES-256-CBC

Ang susunod na pares ng mga pagpipilian ay naroroon, ngunit ang mga ito ay nagkomento kasama ng a;. Alisin ang mga semicolon sa harap ng bawat pagpipilian upang paganahin ang mga ito.

push 'redirect-gateway def1 bypass-dhcp' push 'dhcp-option DNS 208.67.222.222' push 'dhcp-option DNS 208.67.220.220'

Hanapin anggumagamitatgrupomga pagpipilian Uncomment ang mga ito, at baguhin anggumagamitsa openvpn.

user openvpn group nogroup

Sa wakas, ang huling dalawang linya na ito ay wala sa default na pagsasaayos. Kakailanganin mong idagdag ang mga ito sa dulo ng file.

Itakda ang digest digest upang tukuyin ang mas malakas na pag-encrypt para sa pagpapatotoo ng gumagamit.

# Authentication Digest auth SHA512

Pagkatapos, limitahan ang mga ciper na magagamit ng OpenVPN sa mga malalakas lamang. Tumutulong ito na limitahan ang mga posibleng pag-atake sa mga mahihinang cipher.

# Limit Ciphers tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

Iyon lang para sa pagsasaayos. I-save ang file at lumabas.

Simulan Ang Server

Bago mo masimulan ang server, kailangan mong gawin iyonopenvpngumagamit na iyong tinukoy.

$ sudo adduser --system --shell /usr/sbin/nologin --no-create-home openvpn

Ito ay isang espesyal na gumagamit para lamang sa pagpapatakbo ng OpenVPN, at hindi ito gagawa ng iba pa.

Ngayon, simulan ang server.

$ sudo systemctl start openvpn $ sudo systemctl start [email protected]

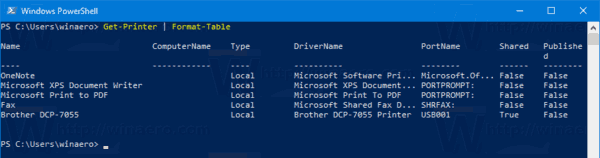

Suriin na pareho silang tumatakbo

$ sudo systemctl status openvpn*.service

Kung ang lahat ay mukhang maganda, paganahin ang mga ito sa pagsisimula.

$ sudo systemctl enable openvpn $ sudo systemctl enable [email protected]

Pag-setup ng Client

Ang server mo ay na-set up at tumatakbo na. Susunod, kailangan mong i-set up ang iyong pagsasaayos ng client. Ito ang pagsasaayos na gagamitin mo upang ikonekta ang iyong mga aparato sa iyong server. Bumalik satiyakfolder at maghanda upang buuin ang (mga) client key. Maaari kang pumili upang bumuo ng magkakahiwalay na mga susi para sa bawat kliyente o isang key para sa lahat ng mga kliyente. Para sa paggamit sa bahay, ang isang susi ay dapat maging maayos.

$ cd /etc/openvpn/certs $ sudo source ./vars $ sudo ./build-key client

Ang proseso ay halos magkapareho sa server ng isa, kaya sundin ang parehong pamamaraan.

Pag-configure ng Client

Ang pagsasaayos para sa mga kliyente ay halos kapareho ng isa para sa server. Muli, mayroon kang isang paunang ginawa na template upang ibase ang iyong pagsasaayos. Kailangan mo lamang itong baguhin upang tumugma sa server.

Palitan sakliyentedirektoryo Pagkatapos, i-unpack ang pagsasaayos ng sample.

$ cd /etc/openvpn/client $ sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client/client.ovpn

Buksan angclient.ovpnfile sa iyong text editor. Pagkatapos, hanapin angmalayopagpipilian Ipagpalagay na hindi ka pa gumagamit ng isang VPN, paghahanap sa Google Ano ang aking IP. Kunin ang address na ipinapakita nito, at itakda angmalayoIP address dito. Iwanan ang numero ng port.

remote 107.150.28.83 1194 #That IP ironically is a VPN

Baguhin ang mga certs upang maipakita ang iyong nilikha, tulad ng iyong ginawa sa server.

ca ca.crt cert client.crt key client.key

Hanapin ang mga pagpipilian ng gumagamit, at alisin ang pagkomento sa mga ito. Mabuti na patakbuhin ang mga kliyente bilangwalang tao.

user nobody group nogroup

Uncomment angtls-authpagpipilian para sa HMAC.

tls-auth ta.key 1

Susunod, hanapin angcipherpagpipilian at tiyaking tumutugma ito sa server.

cipher AES-256-CBC

Pagkatapos, idagdag lamang ang pagpapatotoo ng digest at cipher restric sa ilalim ng file.

# Authentication Digest auth SHA512 # Cipher Restrictions tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

Kung mukhang tama ang lahat, i-save ang file at lumabas. Gamitinalkitranupang ma-impake ang pagsasaayos at ang mga certs, upang maipadala mo ang mga ito sa kliyente.

$ sudo tar cJf /etc/openvpn/clients/client.tar.xz -C /etc/openvpn/certs/keys ca.crt client.crt client.key ta.key -C /etc/openvpn/clients/client.ovpn

Ilipat ang package na iyon sa client subalit pinili mo. Ang SFTP, FTP, at isang USB drive ay lahat ng magagaling na pagpipilian.

Pagpasa ng Port

Upang gumana ang alinman sa mga ito, kailangan mong i-configure ang iyong router upang maipasa ang papasok na trapiko ng VPN sa Pi. Kung gumagamit ka na ng isang VPN, kailangan mong tiyakin na hindi ka nakakonekta sa parehong port. Kung ikaw ay, baguhin ang port sa iyong client at server configurations.

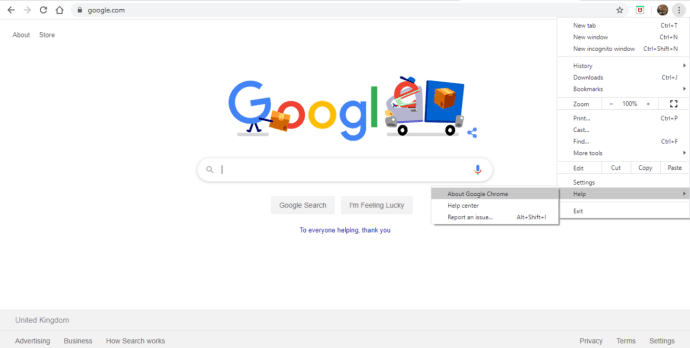

Kumonekta sa web interface ng iyong router sa pamamagitan ng pag-type sa IP address nito sa iyong browser.

Ang bawat router ay naiiba. Kahit pa, lahat sila ay dapat magkaroon ng ilang anyo ng pagpapaandar na ito. Hanapin ito sa iyong router.

Ang setup ay karaniwang pareho sa bawat router. Ipasok ang mga start at end port. Dapat silang pareho sa bawat isa at ang isa na iyong itinakda sa iyong mga pagsasaayos. Pagkatapos, para sa IP address, itakda iyon sa IP ng iyong Raspberry Pi. I-save ang iyong mga pagbabago.

Kumonekta Sa Client

Ang bawat kliyente ay magkakaiba, kaya walang pangkalahatang solusyon. Kung nasa Windows ka, kakailanganin mo ang Windows OpenVPN client .

Sa Android, maaari mong buksan ang iyong tarball, at ilipat ang mga key sa iyong telepono. Pagkatapos, i-install ang OpenVPN app. Buksan ang app, at i-plug ang impormasyon mula sa iyong config file. Pagkatapos piliin ang iyong mga susi.

Sa Linux, kailangan mong i-install ang OpenVPN ng maraming katulad ng ginawa mo para sa server.

$ sudo apt install openvpn

Pagkatapos, baguhin sa/ etc / openvpn, at i-unpack ang tarball na ipinadala mo.

$ cd /etc/openvpn $ sudo tar xJf /path/to/client.tar.xz

Palitan ang pangalan ng file ng client.

$ sudo mv client.ovpn client.conf

Huwag simulan ang kliyente. Mabibigo ito. Kailangan mong paganahin muna ang pagpapasa ng port sa iyong router.

Isinasara ang Mga Saloobin

Dapat ay mayroon kang isang gumaganang pag-setup. Direktang kumokonekta ang iyong kliyente sa pamamagitan ng iyong router sa Pi. Mula doon, maaari kang magbahagi at kumonekta sa iyong virtual network, basta ang lahat ng mga aparato ay nakakonekta sa VPN. Walang limitasyon, kaya maaari mong laging ikonekta ang lahat ng iyong mga computer sa Pi VPN.